Упрощаем задачу: единая платформа

Производители средств для обеспечения ИТ-безопасности пока не облегчают жизнь организациям. Распространение различных технологий до недавнего времени вело к созданию узкоспециализированных решений. Выходом может стать интеграционная платформа.

В организациях, где нет выделенных служб ИТ-безопасности, многопрофильные ИТ-департаменты могут с трудом ориентироваться в предложениях, доступных на рынке. Поиск, оценка и приобретение действительно нужных продуктов – действительно сложная задача.

Зачастую организации используют широко распространенные средства борьбы с вредоносным программным обеспечением для базовой защиты рабочих мест. Некоторые организации добавляют к этим решениям функции шифрования электронной почты и систем совместного доступа к файлам. Если сотрудники организации используют мобильные устройства, то она может приобрести решение для управления мобильными устройствами, чтобы контролировать корпоративные и личные устройства. Наконец, организации иногда применяют какой-либо подход к управлению установкой исправлений, чтобы отслеживать и устанавливать исправления в своей операционной среде и, таким образом, не допускать появления брешей в системе безопасности из-за программных уязвимостей.

Несмотря на произведенные вложения, перед предприятиями возникает еще более серьезная проблема. Различные системы обеспечения безопасности попросту не взаимодействуют друг с другом. Каждый раз, когда системный администратор формирует отчет, производит настройку параметров, реагирует на оповещения или выполняет обновление программного обеспечения, ему приходится работать с различными консолями управления для отдельных решений. Это требует больших затрат времени и снижает эффективность обеспечения безопасности.

Сложность – враг эффективности

Например, компания использует 5 различных средств защиты. При этом для настройки одной задачи на каждом из них, чтобы скоординировать действия в нескольких программах, уходит по 5 минут. Таким образом внедрение этой задачи потребует 25 минут рабочего времени. Прибавьте к этому усилия, необходимые для того, чтобы убедиться, что все изменения внесены правильно, поскольку у каждой программы свои механизмы формирования отчетов. В результате системный администратор тратит часы, открывая все программы, просматривая многочисленные отчеты, чтобы выполнить задачу, которая должна быть относительно автоматизированной.

Ценность интеграции

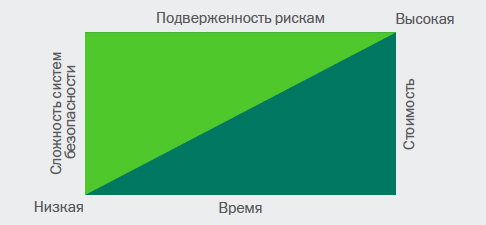

Хотя термин "интеграция" и без того употребляется в ИТ-отрасли довольно часто, она крайне важна для повышения уровня безопасности. Когда ресурсы ограничены, невозможно управлять множеством систем, отслеживать многочисленные события и вовремя предпринимать корректирующие действия. Скорость обнаружения угрозы и реакции на нее чрезвычайно важна при обеспечении ИТ-безопасности. Чем дольше не производится установка исправлений, тем дольше ИТ-инфраструктура находится в состоянии уязвимости.

Это еще более справедливо для сложных современных ИТ-сред, в состав которых входят мобильные устройства, виртуальные машины и личные устройства сотрудников. Возможность быстро и просто настраивать задачи и политики – важный компонент эффективного подхода.

Причина, по которой интеграция представляет такую проблему в этом контексте, состоит в том, что многие "консолидированные" подходы созданы путем простого объединения узкоспециализированных решений. Само по себе это не проблема, технологии определенно будут "работать" вместе, но это будет весьма неэффективная работа. И самое важное – на обслуживание такой системы безопасности будет уходить больше времени: требуется много усилий для того, чтобы разбираться в различных программах и обеспечивать правильность и согласованность применения политик в рамках всех используемых технологий.

Время – это ценность, и его не хватает ИТ-подразделениям, которые и без того испытывают недостаток ресурсов. Необходим единый подход к выполнению множества задач в различных средах.

Ломая стереотипы

По мере того как предприятия внедряют все больше разнородных технологий, мобильных устройств и средств совместной работы и все больше зависят от управления данными в деле повышения производительности и обеспечения непрерывности бизнес-процессов, главной задачей становится повышение уровня безопасности и снижение рисков, исходящих от действий хакеров и вредоносного программного обеспечения. К сожалению, это неизбежно приводит к тому, что потребности в обеспечении безопасности вступают в противоречие с имеющимися ресурсами. Растущие издержки на ИТ-подразделения не обязательно влекут за собой увеличение штата и повышение квалификации специалистов.

Поставщики средств обеспечения ИТ-безопасности стремятся создавать и продвигать на рынке программы и инструменты, которые характеризуются большей функциональной совместимостью и поддерживают интеграцию. В настоящее время крупные предприятия добиваются этого с помощью систем, создаваемых на заказ, которые объединяют и стандартизируют процессы формирования отчетов. Но такой подход требует значительных издержек и наличия специалистов, которые будут заниматься обслуживанием систем, что очень редко по силам большинству предприятий малого бизнеса.

Новый подход должен начинаться с единой платформы, с единой консоли управления. Она дает общую картину, которая необходима ИТ-администраторам для принятия взвешенных решений по защите бизнеса и данных. Прозрачность обеспечивает контроль, а контроль усиливает защиту.

Если речь не идет о крупном предприятии, используемые решения не должны требовать значительных административных ресурсов и интеграции систем. Такие решения должны управляться сотрудниками, не являющимися специалистами по обеспечению ИТ-безопасности. Но они должны предоставлять удобный способ отслеживания, контроля и защиты всех рабочих мест, на которых используются корпоративные данные, будь то настольные компьютеры, виртуальные машины, планшетные ПК, смартфоны, а также личные устройства сотрудников.

Сердцем такой системы должна быть единая консоль управления. В этом случае можно получать доступ к средствам обеспечения безопасности и управлять ими из единой панели мониторинга, обеспечивающей единообразие конфигурирования, применения и контроля политик и параметров безопасности в рамках всей организации.