Усложнение ИТ-инфраструктуры: риски ИБ растут

Во всем мире организации стремятся приумножить свои достижения за счет внедрения инновационных технологий. Но первичными целями были и остаются повышение производительности и конкурентоспособности бизнеса, а также сокращение издержек. Ключевая роль в обеспечении выполнения всех этих требований ложится на плечи ИТ-департамента.

Новые требования приводят к росту сложности ИТ-инфраструктуры и появлению дополнительных задач для ИТ-департамента. Из-за усложнения ИТ-среды легко пропустить уязвимость в системе, которая может привести к серьезным проблемам обеспечения безопасности. Это может быть, например, новое устройство в сети или приложение, для которого не установлено исправление.

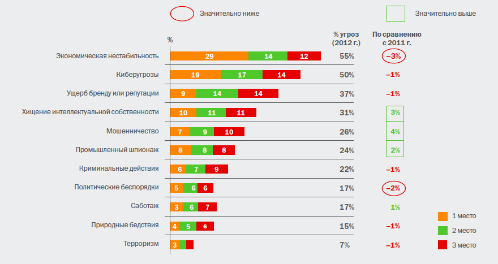

Организации осознают эту угрозу. Когда "Лаборатория Касперского" проанализировала мнения и опыт более 3,3 тыс. старших ИТ-специалистов, собранные в 22 странах в рамках глобального опроса об ИТ-рисках за 2012 г., для нее не стал сюрпризом тот факт, что киберугрозы рассматриваются как второй по значимости бизнес-риск после экономической нестабильности.

Самые серьезные бизнес-риски

Источник: "Лаборатория Касперского", 2012

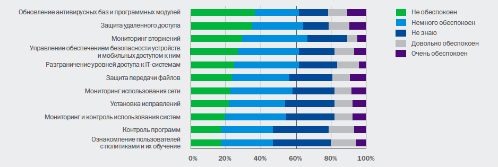

Основные области, в которых требуются дополнительные ресурсы и средства администрирования, – это управление мобильными устройствами, шифрование, контроль рабочих мест (например, контроль использования программ, устройств и веб-ресурсов), а также системное администрирование. При этом проблема установки исправлений, часто выполняемой вручную, заняла первое место в глобальном опросе об ИТ-рисках.

Имеющиеся решения для обеспечения безопасности ИТ-инфраструктуры могут усугублять проблемы, связанные со сложностью систем. Это происходит потому, что они обычно представляют собой узкоспециализированные решения для конкретных задач, таких как управление мобильными устройствами или шифрование. В лучшем случае такие решения "связаны", в худшем – никак не взаимодействуют между собой. Это означает, что ИТ-администраторам приходится переключаться между панелями управления, чтобы применить политики, проверить состояние безопасности рабочих мест и установить исправления для ОС и программ. В результате в системе безопасности легко возникают бреши.

Чтобы обеспечить надежность защиты, большая транснациональная организация может себе позволить инвестировать в мощные инструменты корпоративного масштаба, для обслуживания которых будут выделены специализированные ресурсы. Но это совершенно не по силам большинству предприятий малого и среднего бизнеса, которые вынуждены решать подобные проблемы при значительно меньшей численности ИТ-отделов.

Организации находятся меж двух огней: с одной стороны, необходимо управлять большими объемами критически важных бизнес-данных и более сложными системами, а с другой – бороться с постоянно растущими внешними рисками. Этот факт четко проявился в ходе опроса. Анализируя результаты исследования, Крис Кристиансен (Chris Christiansen), вице-президент по продуктам и услугам для обеспечения безопасности компании IDC, сказал: "Эффективное обеспечение безопасности ИТ-инфраструктуры – это всегда баланс между рисками, издержками и удобством. Но при этом вы можете оценивать 2 последних фактора только тогда, когда имеете полное представление о первом. Я обеспокоен тем, что в настоящее время риски растут быстрее, чем организации осознают их, и это подтверждается результатами опроса".

Насколько вы обеспокоены следующими повседневными проблемами обеспечения безопасности ИТ-инфраструктуры в вашей организации?

Источник: "Лаборатория Касперского", 2012

Организациям, которые знают, какие задачи нужно решать (и зачастую знают, как это делать), требуется новый подход, который бы выходил за существующие рамки и нормы и позволил ограниченным в ресурсах ИТ-отделам строить намного более обширные системы безопасности ИТ-инфраструктуры и управлять ими.

Реальные проблемы, с которыми сталкиваются организации, и возникающие из-за них угрозы ИТ-безопасности, ясно показывают, что в наше время уже недостаточно одного только антивирусного программного обеспечения. Для эффективного реагирования на изменяющиеся угрозы необходимы новый подход к обеспечению безопасности ИТ-инфраструктуры и новые способы работы.

Необходимость нового подхода к обеспечению безопасности ИТ-инфраструктуры является следствием изменений, диктуемых организациями своим ИТ-департаментам. Причиной некоторых изменений являются технологические требования. Однако абсолютно все изменения вызваны фундаментальными мотивами снижения издержек и повышения гибкости и продуктивности.

Причины перемен

Сегодня технологии влияют на развитие бизнеса как никогда раньше. Это приводит к появлению все большего числа систем и платформ, от которых зависит эффективность работы. Предприятия всех размеров быстрыми темпами внедряют технологии во множестве различных областей. Чтобы ускорить принятие решений и сократить затраты времени и денег на командировки, повсеместно внедряются средства совместной работы. С этой же целью организации снабжают своих сотрудников различными мобильными устройствами. Все это увеличивает объем используемых данных и порождает новое поколение рабочих мест и потенциальных лазеек для киберпреступников.

Груз управления всем этим ложится на ИТ-подразделения, у которых есть и другая, намного более важная и сложная работа. Причем их ресурсы нередко остаются такими же ограниченными.

Руководители ИТ-департаментов и администраторы должны делать все и сразу. Им необходимо выполнять несколько задач одновременно, а также быстро осваивать новые технологии. Утром они могут перезагружать серверы, в обед – настраивать правила сетевого экрана и списки контроля доступа. После обеда им может понадобиться разобраться с параметрами мобильного устройства, чтобы директор мог пользоваться почтой и иметь доступ в сеть со своего смартфона или планшетного ПК. А в конце рабочего дня они будут пытаться разрешить конфликты преобразования сетевых адресов на маршрутизаторах.

Это все может показаться обычной работой, но проблемы возникают, когда приходится иметь дело с новыми технологиями и требованиями, которых просто не существовало несколько лет назад.

Сегодня сотрудники привыкли иметь в своем распоряжении удобные и функциональные инструменты и технологии. Новое поколение пользователей с легкостью переходит на использование новых средств совместной работы, программ и устройств в бизнес-среде. Пользователи хотят получать доступ к веб-службам в любом месте и иметь под рукой нужные программы, сведения и ресурсы, зачастую без поддержки со стороны ИТ-отдела или, что более важно, без контроля за тем, как и с чем они работают. Побочным эффектом такого подхода, так называемой консьюмеризации, стала необычайная потребность в гибкости бизнеса, которую невозможно удовлетворить с помощью традиционных способов работы с корпоративной ИТ-инфраструктурой.

Мобильная угроза

В третьем квартале 2012 г. компания IDC сообщила, что по всему миру было продано 444,5 млн смартфонов, что на 2,4% больше по сравнению с аналогичным периодом прошлого года. Многие из этих устройств будут использоваться для работы конечными пользователями, которым нужна мобильность как средство совмещения профессиональной и личной деятельности.

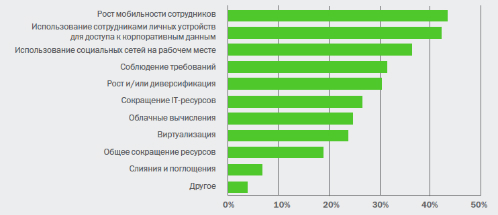

В марте 2012 г. "Лаборатория Касперского" в сотрудничестве с аналитической компанией Bathwick Group провела глобальное исследование на тему "Готовность систем для обеспечения безопасности в изменяющейся среде технологий". Исследование показало, что в настоящее время мобильность имеет первостепенное значение для ИТ-специалистов по всему миру. Рост количества сотрудников (зачастую это руководители), использующих личные устройства для работы, которые обеспечивают доступ в сеть компании и работу с корпоративной информацией, означает, что ИТ-специалисты проигрывают битву за контроль.

Какие проблемы вызывают у вас наибольшую озабоченность с точки зрения безопасности вашей организации?

Источник: "Лаборатория Касперского", 2012

Вместо того чтобы ограничивать использование личных устройств в работе, следует направить усилия на поиск способа управления ими. Это непростая задача, учитывая, что используется огромное количество различных устройств, операционных систем и мобильных приложений. При этом невозможно контролировать пользователей, когда они просто подключают свои устройства к сети (с помощью проводного или беспроводного соединения) и получают доступ к нужным сведениям. Еще выше сложность, еще сложнее управлять инфраструктурой.

Сочетание изменений ИТ-инфраструктуры, новых алгоритмов работы и потребностей бизнеса серьезно затрудняет достижение баланса ресурсов, издержек и безопасности. Как решить эту проблему, рассказывается в статье "Современные угрозы: эра усложнения".